本篇文章更新時間:2019/02/16

如有資訊過時或語誤之處,歡迎使用 Contact 功能通知或向一介資男的 LINE 社群反應。

如果本站內容對你有幫助,歡迎贊助支持 。

前篇「你知道你正在攻擊明鏡時報的網站嗎?」在發現問題時還沒有深度追查是哪隻程式在作用,純粹因為並不是每次都會觸發執行攻擊明鏡時報網站以為是跟在廣告上。

但想了想越覺得不對,Google 應該不會爆這種低級錯誤才是,如果真的是的話可還真大條!整個把自己廣告龍頭招牌給大打一巴掌。衝著有可能打 Google 巴掌這一點(誤)我決定來好好追查XD

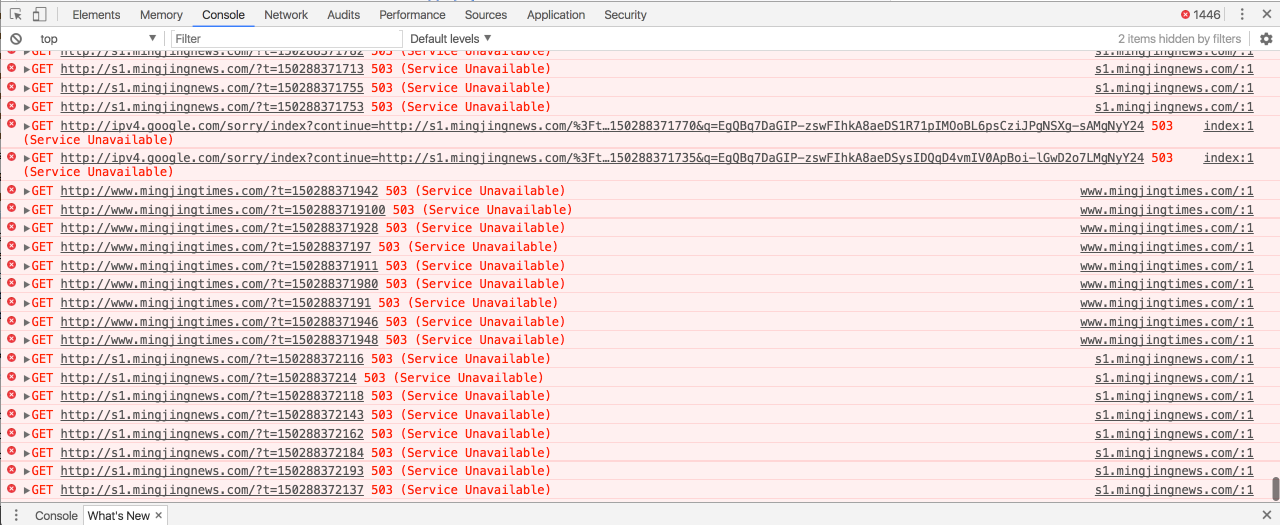

從圖片上可以發現都是程式碼是在執行中才出現的,不管我怎麼從請求的檔案中去掃描關鍵字都找不到是哪裡發生。再加上觸發時機難以掌握更是無頭緒,於是只好開大絕.. 刷一個中獎的網頁來「一步一步」追。

這邊使用 Chrome 內建的 Dev Tools ,打開 Source 分頁後使用暫停與觀察執行動線的 Debug 工具(右上)。

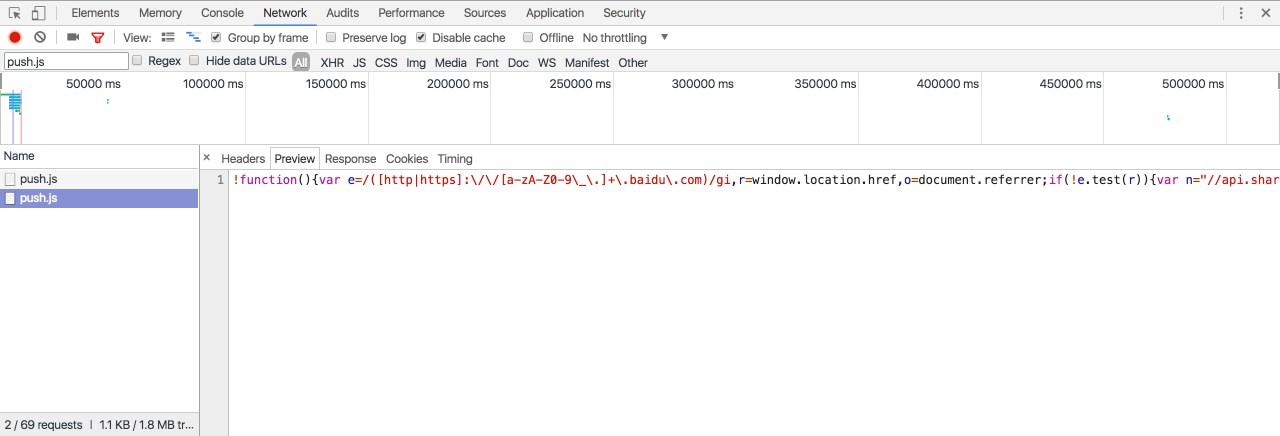

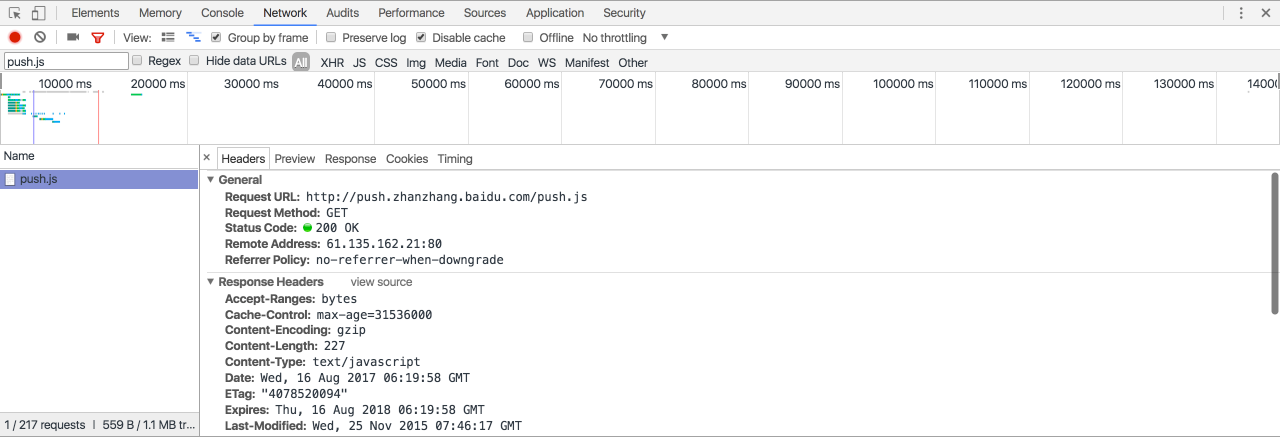

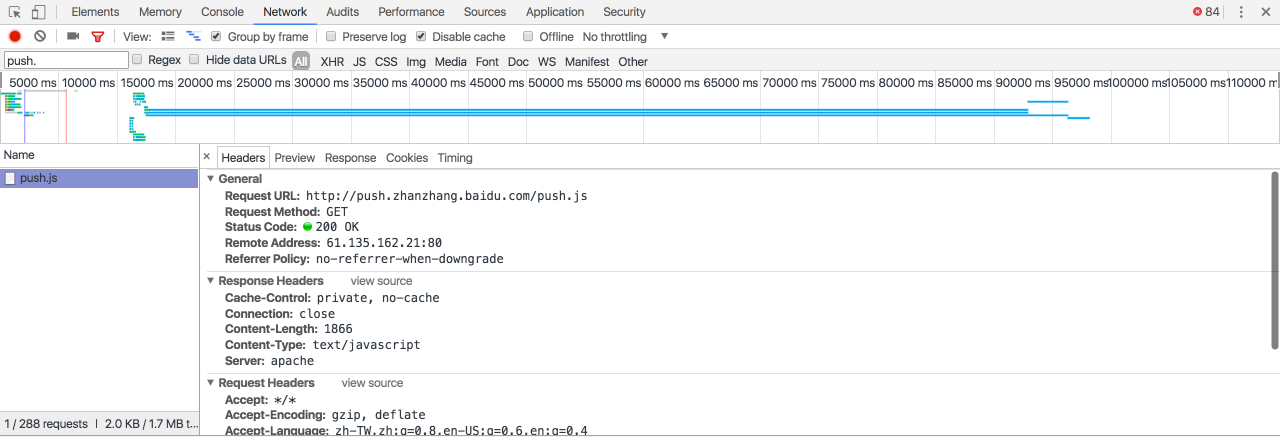

追查每一個執行的 Call Stack 後發現是 push.js 檔案。

疑~ 這不是百度推出的站長工具嗎? 趕緊複製連結開一個分頁看他原始碼是否被竄改。 哇~ 正常的呢!

(然後又是一個刷到白髮,為了刷出一個受駭情況)

使用了 CURL 等工具模擬受駭的請求還是無一所獲,反而現在都刷不到了XD

幸好拍照備份了,有興趣自己刷吧(喂)

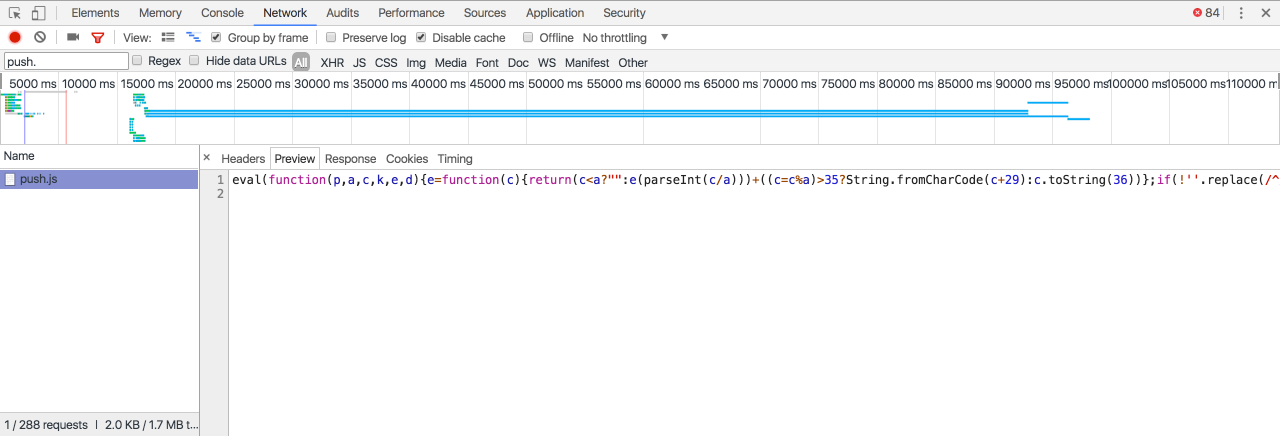

上面兩張是正常狀況下的請求資料。下面為惡意攻擊的請求。

上述惡意攻擊源碼:Gist

解析後版本:Gist

似乎...很不意外對不對?

不過這樣害我去攻擊明鏡時報真的糟糕R!

呼籲有使用的站長趕緊移除,以免讓你們的瀏覽受眾成為 DDoS 攻擊別人的源頭了。

這就是大炮,似乎這次報告的人數比較少。

https://zh.wikipedia.org/wiki/%E5%A4%A7%E7%82%AE_(%E4%B8%AD%E5%9C%8B%E7%B6%B2%E8%B7%AF%E5%AF%A9%E6%9F%A5)